└440アナログ構成要件の限界と問題点-Accs事件

アナログ構成要件の限界と問題点-ACCS事件

4 アナログ構成要件の限界と問題点-ACCS事件

イ 青空市場での出来事

1 東京ドーム = インターネットの社会

で青空市場が開かれている

2 青空市場に出展している店舗 = 各コンピューターがある

3 青空市場なので、各店舗に、柱も壁もない!!

ということは、、、各店舗への立ち入り、自由

4 これじゃぁ~~出展店舗の、、女性は着替えも、できやしない

5 青空店舗の店主が

店舗内に、自由に立ち入りできない、移動式個室を

つくり

鍵をかけた

6 法律

青空店舗なんだから

どこの店舗に立ち入るも自由だけれど

「鍵(=IDとパス)をかけられた場所」

にはいると、、、、処罰しまっせ!!

7 とっ、、、、とある京大の人が

イ とある青空店舗に、、立ち入った

ロ なんと、、女性が、、鍵をかけていない

ハ カーテンで仕切ったところで着替えをしている

ニ あちゃ、、、見えちゃうよ

8

(某大の人)

ご主人

ご主人!!

あなたの店舗では

女性従業員の着替えているところが

見えまっせ!!!

なんとか、、、したら!!

(店舗のご主人)

バカタレ!!

わいとこは、大丈夫じゃ!!

(某大の人)

折角、、、助言したのに~~

・・・・・

よし

・・・・・・・・

お嬢さん、、、ごめんね!!

着替えているとこ、、、

ちょこっと、、、写真でとるけんねぇ~~

・・・

バチャ、、、パチャ、、、、

・・・・・

・・・・・・

・・・・・・・

(某大の人)

え~~

このとおり、女性が着替えているところ

が、、撮影できましたです。。。

ちゃんと、、考えなきゃ~~!!

(某大研究員の話を聞いた人)

僕ちゃんも

女性の着替えている写真、とっちゃおう~~

バチャ、、、パチャ、、、、

(強所弱署です)

某大さん

あなたを、不正アクセス禁止法違反で

逮捕すますです

(某大の人)

えっ、、、えっ、、、、、

・・・・・・・・・・・・・・・・

・・・・・・・・・・・・・・・・・・・・ (街の声)

いくら、、、教えるためだって、、、

女性の着替えている写真、、撮影して、、、

その写真や、撮影方法を

公開しちゃ、、、ダメよね!!

不正確かもしれないが、今、アナログ的に、比喩的に表現すれば、このような事件が注目されている。

ロ 事件の概要

ACCS事件といわれている事件で、今度は、京都大学の研究員が、不正アクセス禁止法違反事件に問われている事件である。

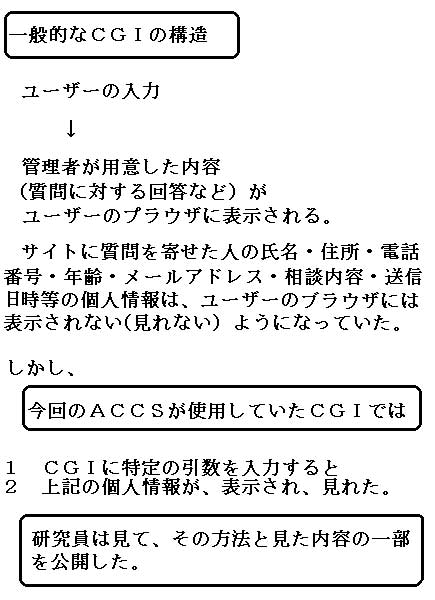

京都大学の先生というか、研究員をしていた人が、ACCS(社団法人コンピュータソフトウェア著作権協会)が運用していた著作権・プライバシー相談室のサイトの著作権侵害報告を掲載したCGIの脆弱性を発見した。

脆弱性の内容は、CGIに特定の引数を与えることにより、サイトに質問を寄せた1000人強の人の氏名・住所・電話番号・年齢・メールアドレス・相談内容・送信日時等の個人情報を入手できるというものである。

研究員は、この脆弱性を使って、少なくとも合計4回のアクセスを実行し、1000人強の人の個人情報を取得した。

そして、この研究員は、セキュリティカンファレンスの場で、このセキュリティホールを公表し、具体的なアタック手段に加え、実際に、上記サイトの投稿フォームを利用した数名の個人情報を含むスライドを上映した。このスライド上映したファイルは会場サーバ内に置かれていましたが、このサーバは無線LANで公開されており、この資料が複数の会合参加者によってダウンロードされ、その後にこのファイルは2ちゃんねるアップローダーに流出し、さらに不特定多数のユーザの手元に渡った可能性があるというものである。 またこのカンファレンス終了後数時間以内に、数人の人が、研究員の公開した手法を使って、海外のプロクシサーバを経由してサイトのサーバ内のファイルにアクセスした形跡が見つかった、という事件で、この研究員は不正アクセス禁止法違反をしたということで、逮捕、起訴され、刑事裁判となっているものである。

ハ 研究員の投稿内容と理解

なお、研究員の人が設置していたと言われる掲示板には、研究員が記載したのではないかと考えられる次のような投稿があったようである。

「コンピュータに「侵入する」って どういう状態? (認証を回避して) シェルが使えるようになること? 任意のコマンドがリモートから実行できるだけでは、まだ「侵入した」とは言えませんよねぇ? アクセス制御の設定ミスなどにより (管理者が意図しない) ユーザが任意のファイルを「閲覧」できてしまう状態は、たぶんセキュリティ問題の範疇ですよね?」

上記研究員の言葉を検討、吟味してみる。

「シェルが使えるようになる」とは、「 telnet でサーバに入って、UNIX など OS のシェルコマンドを使って、リモートコントロール(遠隔操作できる)ようになる」ということを言っているのか。

そして、「アクセス制御の設定ミスなどにより ( 管理者が意図しない ) ユーザが 任意のファイルを「閲覧」できてしまう状態は、たぶんセキュリティ問題の範疇ですよね ? 」との表現は、 CGIプログラムの不良を突くこともセキュリティ破りだと認識していると言うことか。

CGIプログラムの不良とは、単に「プログラムのロジック上のバグ」だけを指すのではなく、「仕様不良も含まれる」と考えるべきだろう。

CGIプログラムでホームページを生成して、画面に表示するといったことをよくやる。

CGIでホームページを表示させるには、ホームページ用のHTMLタグを、 print 文(Perl)でファイル(画面)に書くといったようにプログラミングする。このprint命令で、クライアント画面にホームページが表示される。

ところが、CGIをプログラミングする際、表示するホームページの内容(HTMLのタグ)を、CGIの中にテキストの形で持って置くというのは、表示しようとするホームページの修正、変更の度にプログラムを変更しないといけないわで、かなり面倒である。

そこで、ホームページの内容をテキストの形でファイルの中に入れて置いて、そのファイルを読み込んで、印刷するという汎用的なプログラムを作っておけば、便利だということになり、ファイル名を指定すれば、その内容を画面に印刷するというように汎用的に作っておけば、利用範囲も広く便利ということになる。

ただし、外部の人がこの表示プログラムを使えないようにしておくのが一般的である。

一般的な仕様として、HTTPサーバは、コンテンツを格納する領域をドキュメントルートと呼び、これに含まれない領域は、一般ユーザには見せないという仕組みなっている。

特にセキャリティ上、配慮が必要なCGIは、プログラムが扱うファイルなどがブラウザなどで見えないようにドキュメントルート以外の領域に格納できるようになっている。

また、一般的なサーバでは、CGIをドキュメントルート領域外に置いて運用している。

すなわち、一般の人が、たまたま、この領域に格納されている .txt や .htm .jpg .csv といったコンテンツのファイル名を知って、ブラウザで見ようとしてもサーバ (HTTP サーバ ) は閲覧を拒否するといった仕組みの中で運用されているのが一般的である。

今回の場合、ACCSが利用していたCGIプログラムが、一般ユーザがブラウザでサーバ上のCGI領域の中に格納されているファイルを印刷できるような構造になっていることは「セキュリティ面での仕様不良」であり、「セキュリティホール」とも言える。

今回のACCSのサーバでは、ブラウザを通して簡単に使えるようになっていたことで、本来ブラウザでは見ることができなかったファイルの内容も見ることができたということであろう。

すなわち、研究員がしたことは、ACCSのサーバに設置されていたCGIプログラムの仕様不良を突いて(セキュリティホールを突いて)、本来見せたくないファイルを見れるようにして、これを取り出したということになるのではないだろうか。

さて、上述の掲示板とされる内容からすれば、研究員は、このセキュリティホールを突いてアクセスすることが、セキュリティ問題の範疇であることは十分に認識していたものと推測される。

しかし、上記記載からすれば、研究員は、自らの行為について、セキュリティホールを突く行為ではあるものの、不正アクセス行為ではないとの理解をしていたようである。

注書き

シェル=ユーザーからの入力を解釈してOSの実行部分に引き渡すインタープリタの一種(事典468頁)

telnet=インターネットで遠隔地にあるコンピューターを操作=リモート・ログイン=する機能を持つソフトフェア(事典218頁)

CGI=ユーザーのWeb上からの要求によって、Webサーバーと外部プログラムとの間で連携して処理を行うためのインターフェース。その処理結果は、ユーザーのWebブラウザに表示できる形(HTML形式)で返される。

呼び出される外部プログラムを称して、ゲートウェイ(事典61頁)

インタープリタ=機械が理解できる機械言語への翻訳の一種

図11

ニ 不正アクセス禁止法

不正アクセス禁止法3条

何人も、不正アクセス行為をしてはならない。

2 前項に規定する不正アクセス行為とは、次の各号の一に該当する行為をいう。

一 アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該アクセス制御機能に係る他人の識別符号を入力して当該特定電子計算機を作動させ、当該アクセス制御機能により制限されている特定利用をし得る状態にさせる行為(当該アクセス制御機能を付加したアクセス管理者がするもの及び当該アクセス管理者又は当該識別符号に係る利用権者の承諾を得てするものを除く。)

二 アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該アクセス制御機能による特定利用の制限を免れることができる情報(識別符号であるものを除く。)又は指令を入力して当該特定電子計算機を作動させ、その制限されている特定利用をし得る状態にさせる行為(当該アクセス制御機能を付加したアクセス管理者がするもの及び当該アクセス管理者の承諾を得てするものを除く。次号において同じ。)

三 電気通信回線を介して接続された他の特定電子計算機が有するアクセス制御機能によりその特定利用を制限されている特定電子計算機に電気通信回線を通じてその制限を免れることができる情報又は指令を入力して当該特定電子計算機を作動させ、その制限されている特定利用をし得る状態にさせる行為

(定義)

不正アクセス禁止法2条

この法律において「アクセス管理者」とは、電気通信回線に接続している電子計算機(以下「特定電子計算機」という。)の利用(当該電気通信回線を通じて行うものに限る。以下「特定利用」という。)につき当該特定電子計算機の動作を管理する者をいう。

2 この法律において「識別符号」とは、特定電子計算機の特定利用をすることについて当該特定利用に係るアクセス管理者の許諾を得た者(以下「利用権者」という。)及び当該アクセス管理者(以下この項において「利用権者等」という。)に、当該アクセス管理者において当該利用権者等を他の利用権者等と区別して識別することができるように付される符号であって、次のいずれかに該当するもの又は次のいずれかに該当する符号とその他の符号を組み合わせたものをいう。

一 当該アクセス管理者によってその内容をみだりに第三者に知らせてはならないものとされている符号

二 当該利用権者等の身体の全部若しくは一部の影像又は音声を用いて当該アクセス管理者が定める方法により作成される符号

三 当該利用権者等の署名を用いて当該アクセス管理者が定める方法により作成される符号

3 この法律において「アクセス制御機能」とは、特定電子計算機の特定利用を自動的に制御するために当該特定利用に係るアクセス管理者によって当該特定電子計算機又は当該特定電子計算機に電気通信回線を介して接続された他の特定電子計算機に付加されている機能であって、当該特定利用をしようとする者により当該機能を有する特定電子計算機に入力された符号が当該特定利用に係る識別符号(識別符号を用いて当該アクセス管理者の定める方法により作成される符号と当該識別符号の一部を組み合わせた符号を含む。次条第二項第一号及び第二号において同じ。)であることを確認して、当該特定利用の制限の全部又は一部を解除するものをいう。

(1) 不正アクセス行為

上に記載した不正アクセス禁止法の条文を、アナログ的に判読すれば、要するに、

イ 特定のコンピューターの利用権者らを識別するためのID、パスワードなどで利用制御されているコンピューターについて、ID、パスワードなど盗用して、その利用制御を解除してはいけない、

ロ 特定のコンピューターの利用権者らを識別するためのID、パスワードなどで利用制御されているコンピューターについて、ID、パスワードなど識別符号を使わない方法で、その利用制御を解除してはいけない

ハ 上記禁止行為については、他のコンピューター踏み台にして行ってもいけない

というもののようである。

この不正アクセス行為の典型例としては

イの例

ID、パスワードなどの盗用

ロの例

削除忘れID、パスワードなどの使用

ID、パスワードなどを追加させ、そのID、パスワードなどの使用

ということが想定されているようである。

このアナログ的理解からすれば、京大の研究員の人は、コンピューターの利用権者らの識別符号ないしID・パスワードなどを盗用したものではないから、上記のイには該当せず、

また

コンピューターの利用制御を解除もしていないから、上記のロにも該当しない

結局、不正アクセス禁止法には抵触しないのではないのか、という疑問もあるわけである。

しかし、他方

不正アクセス禁止法1条

この法律は、不正アクセス行為を禁止するとともに、これについての罰則及びその再発防止のための都道府県公安委員会による援助措置等を定めることにより、電気通信回線を通じて行われる電子計算機に係る犯罪の防止及びアクセス制御機能により実現される電気通信に関する秩序の維持を図り、もって高度情報通信社会の健全な発展に寄与することを目的とする。

という不正アクセス禁止法の趣旨からすれば、CGIに引数を入力することにより、本来、アクセスできない情報にアクセスすることは、アクセス制御されていた情報にアクセスすることとなり、上記のロに該当すると考えるべきであり、これもやはり不正アクセスに該当するのではないか、という考え方もあるようである。

不正アクセス禁止法に違反しているのかいないのか、という法的判断をする以前に、

イ この問題とされるサーバーには、「アクセス制御機能があったのか、なかったのか」、ロ 「アクセス制御されている特定電子計算機」とは、一体、なんなのか、

ということがIT技術者の間でも、議論されているようである。

(2) 現在の議論-北陸先端科学技術大学院大学篠田教授証言

-------------------------------

弁護側の証人・北陸先端科学技術大学院大学の篠田陽一教授が証言した。

1 元研究員はCGIフォーム送信用のHTMLソースを改変し、CGIの引数にファイル名を渡して問題のファイルにアクセスしたと指摘されており、この行為が不正アクセスに当たるかどうかが争点となっている。

2 不正アクセス禁止法では、アクセス制御機能を持つ「特定電子計算機」(ネットワークに接続されたコンピュータ)に対して、他人のパスワードなどを利用してアクセスすることを不正アクセスと定義している。

3 篠田陽一教授は、CGIとFTPは相互不干渉で、独立したサービスであり、CGI経由で同ファイルにアクセスした元研究員の行為と、FTP経由でファイル管理していたACCSの行為は、切り離して考えるべきだと証言。

4 前提として篠田教授は、不正アクセス禁止法の「特定電子計算機」は、物理的なハードと定義すべきではなく、FTPやWebサービスなど個々のサービスと定義しないと矛盾が生じると証言する。

前者の定義では、全く同じアクセス行為でも、サーバ構成によって不正アクセスになったりならなかったりしてしまうという。

例えば、アクセス制御のないWebサーバと、アクセス制御付きFTPサーバが同一のハード上にあった場合、Webサーバに通常のアクセスを行っても、FTPによるアクセス制御を回避したとされ、不正アクセスとみなされてしまう可能性がある。一方、両サーバがそれぞれ別ハード上にあれば、Webサーバへのアクセスは、不正アクセスにはならない。

特定電子計算機を、ハードではなく各サービスと定義すれば、こういった矛盾が防げると篠田教授は証言する。

ハード構成がどうあれ、Webサーバに対して通常のアクセスを行えば通常のアクセス、FTPサーバのアクセス制御を解除すれば不正アクセスとなるという。

5 アクセス制御のないWebサーバにアクセスした元研究員の行為は、不正アクセスに該当しないと篠田教授は証言した。

6 サーバ管理者が想定していないアクセスは不正?

イ 篠田教授は、検察側の「HTMLからのアクセスは通常利用の範囲外」との主張にも反論する。

ロ ファイル管理法は複数あり、サイト管理者がどういう方法で管理しているか閲覧者側は分からないため、どういった方法が通常利用にあたるかは判断できない。

7 さらに篠田教授は、元研究員がHTMLソースを改変したことも、不正アクセスにあたらないと証言。

HTMLの仕様書のFAQのCGIセキュリティ項目でも、HTMLは改変可能なため注意するよう呼びかけており、改変される可能性があることは技術者にとっては常識だとした。

元研究員が有罪となった場合の問題点として篠田教授は、Webサイト作成者のセキュリティ向上のモチベーションを低下させるほか、アクセス管理者が想定した方法以外のアクセスがすべて不正アクセスと判定されると、どこまでが正当なアクセスか分からなくなる、と証言。

--------------------------

http://www.itmedia.co.jp/news/articles/0411/22/news063.html

上記篠田教授の証言内容は、現在のインターネットサーバーの運用の実情にも合致しているところがあるのではないかと推測している。

なぜなら、多数の顧客を管理するサーバーでは、その提供するサービス、例えば認証サーバー、DNSサーバー、WWWサーバー、メールサーバー等その提供するサービス内容に対応、特化したプログラムを組み込んだ複数のコンピューター・ハードを用意して、これらに組み込まれた各種のプログラム・ソフトウェアの連携、組み合わせ運用により、諸サービスの提供をしていることがあり得るからである。

すなわち、サーバーの役務提供という側面を見ても、多数の物理的ハードに組み込まれた各種プログラム・ソフトウェアを連携させてサービスを提供しているものであり、その提供するサービスを担当するハード・コンヒューターを物理的に峻別することは困難であり、サービスに対応して区分できるとしたら、そのサービスに対応した「プログラムないしソフトウェア群」ということにならざるを得ないと考えられるからである。

ハードを物理的に区別するということではなく、提供するサービスに対応した「プログラムないしソフトウェア群」に意味が認められるからである。

不正アクセス禁止法にいう特定電子計算機を「ハード」で把握するのか、「各サービス」(篠田陽一教授)ないし「提供するサービスに対応したプログラムないしソフトウェア群(及びそれを稼動させるハードウェア、情報を格納するメディアと駆動装置を含めた一式)」(五右衛門)と把握するのかという問題である。

大阪学院大学情報学部長樹下行三教授も、後者の考え方に賛同しているようである。

なお、立法担当者は、特定電子計算機の概念について、上記のような問題意識を持っていなかったよう思える。

立法担当者の執筆にかかる逐条不正アクセス法34頁の記載は、「特定電子計算機とは電気通信回線に接続している電子計算機をいうとし、それは電気通信回線と結合して電気通信が可能な状態に構成されている電子計算機をいう」としている。

注書き

認証サーバー=ユーザーの入力したログイン情報が正しいかどうかを調べて、正しければ、そのクラスへのアクセス権を与えることを担当するサーバー

DONサーバー=IPアドレスとドメイン・ネームを対応づけるインターネット用の分散名簿管理システム。単にネームサーバーということもある。ドメイン名からIPアドレスを見つけ(正引き)、IPアドレスからドメイン名を探す(逆引き)。この対応付けを行うサーバーのこと。(事典80頁)

WWWサーバー=Web上に公開されているサーバーのこと。所定のURLを指定、入力することでアクセスし、データーを取得することができる。(事典237頁)Webサーバーとも言う。

(3) 刑罰法規解釈の常道

しかし、このような議論になると、言葉として理解できたとしても、アナログ人間である私たちには、なかなか理解が困難である。

この不正アクセス違反事件は、私のようなITの素人には、理解が難しい事件です。

素人の私から見れば、「アクセス制御とは、IDとパスワードによる制御という」意味なら比較的簡単に理解できるのですが、IDとパスワードなくしても、利用制御ということがあるのか、 不正アクセス禁止法にいう「当該アクセス制御機能による特定利用の制限」とは一体なんなのか、ということが基本的な議論の前提となっているようである。

この議論の決着つけるためには、「IDとパスワードによる利用制御」にいう、「利用の内容」を具体的に特定しなければ、「利用制御の内容」が特定できず、従ってまた、「利用制御を解除の有無=不正アクセス行為の存否」が判断できないようにも思える。

不正アクセス行為か否かを判断するについては、不正アクセス行為を規定する不正アクセス禁止法の条項の規定の仕方に従うべきである、というのが法解釈の常道であるからなのである。

「けしからん行為をしたから、他人が望まない行為をしたから、処罰してもいい」というような発想は刑事法の領域では厳禁されているのである。既に述べました罪刑法定主義が、近代刑事法の根幹であり、この原則は決して譲ることのできない大原則であるのである。

(4) 利用と制御

利用

イ IDとパスワードによる利用制御

↓

ロ 具体的に、どのような内容の利用を制御しているのか

↓

ハ 制御利用内容の特定

↓

ニ 被告の行為による、利用の内容

↓

ホ ハと二との比較による同一性の有無(重なる部分の内容)の判断

↓

ヘ 不正アクセス行為の存否の判断

上記イないしヘという過程で不正アクセス行為の存否の判断を行うものとすれば、一番重要な点は、ロ記載の制御されている「利用の内容」ということとなる。

この「制御されている利用の内容」の判断にあたっては、上記記載の検察側主張の「HTMLからのアクセスは通常利用の範囲外」との論理は、あまり重要ではないこととなる。なぜなら、制御されている利用の内容についての特定に関し、不正アクセス禁止法の条項は、「通常利用の想定内か外か」というような基準を採用しておらず、その基準は、上記イ記載のとおり、管理者が「IDとパスワードにより」利用を制御しているか否か、という基準を採用しているものと考えられるからである。

このように考えても、問題はやはり残る。

なぜなら、「管理者が、IDとパスワードにより、利用を制御していた」としても、その事実のみを捉えて、不正アクセス行為の存否を判断するのは、法律解釈としては不当であるからである。なぜなら、不正アクセス禁止法という特別刑法が、刑罰をもって禁止する行為の内容については、その条項から、その具体的に禁止されている行為の内容が、一義的、客観的に確定できることが、罪刑法定主義という近代刑事法の大原則であるのみならず、その具体的な内容が、「管理者が、どのような利用を制御しようとしたのか」という一私人、個人の主観的要素に依存することが著しく不当であることは論ずるまでもないことであり刑罰法規の解釈の常道にも反することが明らかであるからである。

分かり易いように極端な例もあげて考えてみる。

サーバー管理者が主観的に、「開示ないし公表をしたくない」と考えているファイルへのアクセスを制限する方法は、幼稚なものから高度なものまであり得る。

本件のような場合には、既に説明をしたとおり、セキュリティ措置を講じたCGIを用いるのが通常である(本件の場合にはセキュリティホールがあった)。

しかし、例えば、開示ないし公表をしたくないファイルへのアクセスの制限は、HTMLのみを使用した幼稚なものも考えられるのである。正規のID・パスワードを入力した場合にのみ開示ないし公表していないファイルにリンク表示させるというような幼稚な態様もあり得るのである。このような方法は、プラウザ及びHTMLについての少しの知識があれば、簡単に当該ファイル名を突き止めることが可能であり、簡単に当該ファイルの内容を閲覧することが可能である。

この幼稚な方法を考えてみる。

このような幼稚な方法を選択したサーバー管理者は、主観的には当該ファイルについて、正規のID・パスワードを入力した者以外には開示ないし公表をしたくないと考えているのである。幼稚なサーバー管理者の主観においては、上記のようなアクセス制限により、「アクセス制御、利用制御」をしているのである。

このような幼稚なサーバー管理者のID・パスワードによる幼稚な「利用制御」を破り、当該ファイルを閲覧した者は、不正アクセス禁止法に違反したと評価するのだろうか。

後記のとおり、「セキュリティホールをついてID・パスワードによる利用制御を破った場合」も不正アクセス行為と考えている立法担当者らも、このような場合にまで、不正アクセス行為に該当するというようなことは想定していないものと思われる。

では、幼稚な利用制限、幼稚とも言えない利用制限、通常の利用制限、高度な利用制限といった段階があるとして、一体、どれが不正アクセス行為の前提としての「利用制御」となるのだろうか。IT技術水準から見て、利用制御と言えないものから高度の利用制御のものまであり得るのである。

このように考えてくると、サーバー管理者の主観により、これを決定することが著しく不当なものであることが容易にわかってくる。

制御

このように考えてくると、「制御」とは何か。不正アクセス禁止法で保護すべき「制御とは何か」ということが論点となってくる。

この問題は、前記した篠田教授の証言する「特定電子計算機とは何か」という議論にも関係するが、問題とされる行為当時において、「客観的に保護すべきと考えられる利用の制限」と考えるのが当然であろうと思われる。それは表現を変えれば、「保護に値する、一定度のセキュリティ措置が講じられた利用の制限」とも表現できるだろう。

これを法的に表現すると、以下のようになると思われる。

1 問題とされる行為当時において(判断時期)

2 通常一般的なIT技術者の知識,知見を基準として(判断基準)

3 IDとパスワードにより」利用を制御しているものと言える否か

という観点から判断すべきものと思われる。

行為当時における、通常一般的なIT技術者の知識,知見を基準として判断し、当該IDとパスワードの利用なくしてはアクセスできない、ものと言えるか否かで判断されることとなるのである。

従って、「行為当時における、通常一般的なIT技術者の知識,知見を基準として判断し、

イ 当該IDとパスワードの利用なくしてはアクセスできないもの」であったとしたら

通常一般的なIT技術者の知識,知見を越える知識,知見を有する非常に優秀なIT技術者にとって容易にアクセス可能なものであったとしても、それは保護されるべき制御と考えられ

ロ また、他方、当該IDとパスワードの利用なくしても、容易にアクセスできるものでであったとしたら、それは保護されるべき制御ではない

こととなる。

イの場合には不正アクセス禁止法に該当するか否か、という不正アクセス禁止法の範疇の問題となり、他方、ロの場合には、不正アクセス禁止法の範疇の問題ではなく、セキュリテイ上の問題に過ぎないということとなる。

このような判断基準の採用は目新しいものではない。

民事、刑事医事訴訟において、医師の過失の有無を判断するについては、当該医師の医療社会における立場、行為当時において当該医師に求められる通常一般的な医学の知識、知見の内容、程度等を総合して決せられることと同様である。

この判断については、上記医事訴訟において、行為当時の医学の知識、知見の水準の判断において、当該分野における医学雑誌等の記載内容等を総合的に斟酌して判断されるのと同様、行為当時における「情報システム安全対策指針」(国家公安委員会告示)、コンピューター不正アクセス対策基準(通産省告示)等の記載内容等をも総合して決すべきであるということとなる。

(5) ACCS事件の評価

以上に記載したACCS事件についての理解からすれば、もとより、ACCS事件における具体的な事実関係や証拠の内容等を理解していないのでわかりませんし、軽々に意見を述べることはいけないのかもしれないものの、私が理解する範囲内の事実関係からすれば、ACCS事件については、無罪の判決をすべきものと推測する。

もし、仮に有罪の判決がなされるものとしたら、

1 今回の研究員のアクセスしたファイルは、識別符号による利用制御がなされていた範囲内のものであり

2 さらに、そのアクセスの方法が、本件行為当時のIT技術からすれば、一般的に想定できない程度の高度の技術であったということとなる。

投稿者 bentenkozo : 16:35 | コメント (0) | トラックバック(0)